Sissejuhatus

Alcosystems on välja arendanud infrastruktuuri, et saavutada järgmised eesmärgid:

-

skaleeritav lahendus

-

parimaid tavasid ja soovitusi järgiv lahendus

-

eesmärgi jaoks sobilik ja turvaline lahendus

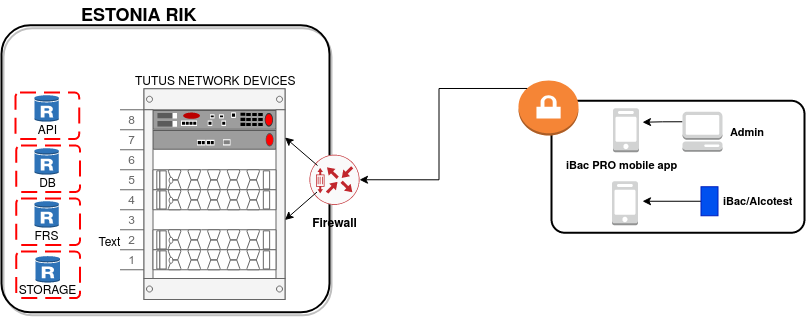

Lahenduse iga osa on rakendatud nii, et süsteem töötaks viisil, et kõik andmeid edastavad seadmed, kas siis mobiiltelefonid või kasutaja seadmed, saaks tulemusi koguda ja turvalisse asukohta saata läbi turvalise otspunktkrüpeeritud võrgu ning arhitektuurne disain vastaks riiklikele nõuetele.

Ülevaade

Süsteem koosneb järgmistest põhiosadest:

-

iBac-i alkomeeter

-

Mobiiltelefon (mille on taganud Tutus) iBac-i rakenduse käitamiseks

-

iBac-i põhiklaster (asub RIK andmekeskuse ruumides) koos järgnevaga:

-

API server

-

mäluseade

-

andmebaas

-

pilditöötlus (FRS)

-

-

seire ja statistika teenused

Kõigi komponentide suhtlus toimub turvalise kanali vahendusel (kasutades näiteks avatud protokolli TLS 1.2 ja AES 256 šifrit).

Veebiliiklust reguleerib igas RIK asukohas olev tulemüür: see haldab mobiilide ja VPN-kontsentraatori (virtuaalse privaatvõrgu) vahelisi ühendusi ning tunneldab seiret ja statistikat.

Tüüpilise stsenaariumi kohaselt asetab lõppkasutaja seadme omale suhu ja teeb oma näost 3 fotot (esiküljest, paremast ja vasakust küljest), kasutades mobiilseadet.

Viitefotod ja värvifotod kantakse FRS-iga töötlemiseks ja pikaajaliseks säilitamiseks üle iBac-i süsteemi tagaossa.

iBac-i seade

Mobiilseadmed (Färist Mobile)

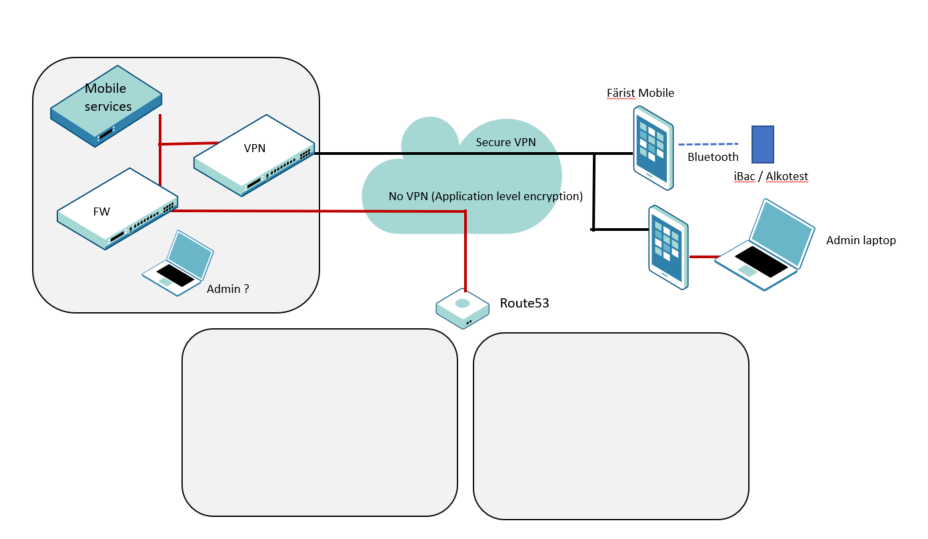

Turvaline mobiilivarustus ja otspunkti VPN ühendus alates kasutajaandmete kogumisest kuni andmete ülekandmiseni Eestist IBAC pro platvormile, nagu on näidatud allpool oleval üldise kujunduse joonisel:

Ettevõtte Tutus turvaline nutitelefon

|

VPN tunnel

VPN tunnel muudab krüpteerimise kaudu kõik IP-sideühendused turvaliseks, kasutades IPSEC-i tunneli režiimis. VPN tunnel on kohustuslik ja alati sisse lülitatud. See on rakenduste jaoks läbipaistev ja kaitseb kogu veebiliiklust, olenemata kasuliku koormuse andmete tüübist (kõnepost, e-post, kalender, failide jagamine vms).

VPN tunneli krüpteerimise tehnoloogia toetab ideaalset tulevikusalastust, mis tähendab, et krüpteeritud veebiliiklus säilib turvalisena ka siis, kui pikaaegne privaatvõti on rikutud.

VPN tunnel kaitseb läbi võrgu edastatud IP-sidet pealtkuulamise eest.

VPN tunnel garanteerib, et krüpteeritud IP-paketid oleks ülekandmise ajal modifitseerimata.

VPN tunnel ennetab nutitelefonile suunatud kohtvõrgu rünnakuid, kuna kõik korrektse võtmega krüpteerimata paketid langevad välja

Võrgu IPS/IDS (tulemüür)

Färist Mobile toetab tsentraalseid sissetungitõrje ja tuvastamise süsteeme. IPS võib olla mistahes brändi oma ja kaitsta nutitelefoni samamoodi nagu mistahes lauaarvuti või server.

IPS suudab tagada anonüümsuse, kuna väldib olukorda, kus nutitelefoni IP-aadress lekib internetti.

IPS suudab blokeerida nutitelefonidele suunatud võrgurünnakuid, blokeerides pahatahtlikke saite, skännida pahatahtlikku sisu ning „sulgeda“ tsentraalselt internetiühenduse

Ketta krüpteerimine

Färist Mobile nõuab kõigi ketastel olevate kasutajaandmete krüpteerimist, rakendades tugevat välist võtit, mis on salvestatud NFC-märgisele või QR-koodile kombineerituna PIN-koodiga.

See tagab, et kasutajaandmed on ründaja eest kaitstud, isegi juhul kui ründajal on seadmele ligipääs olemas.

Androidi opsüsteemiga seadmetel on kohaliku kasutaja andmebaasi fail krüpteeritud 256-bitise AES krüpteeringuga.

iOS opsüsteemi juures on kasutatud andmekaitse funktsiooni. See kasutab seadmesse sisse ehitatud krüpteerimise riistvara.

Lubatavate rakenduste ja lubade nimekiri

Färist Mobile seadmesse saab paigaldada üksnes neid rakendusi, mis on välja toodud allkirjastatud valges nimekirjas.

See tagab, et lõppkasutaja ei laadi alla rakendusi, mis ei ole teostava organisatsiooni poolt heaks kiidetud.

Samuti takistab see rakenduste või jagatud raamistike alla laadimist teiste rakenduste poolt (isegi täiendavate privileegide korral).

Lisaks saab rakenduse valget nimekirja kasutada eelnevalt paigaldatud rakenduste koheseks eemaldamiseks juhul, kui neid võib edaspidi pidada ebausaldusväärseteks.

Iga rakenduse juures on võimalik seadistada granulaarsed (detailsed) pääsuõigused tsentraliseeritult, sundides väiksema privileegi kõigile seadmesse paigaldatud rakendustele.

Ligipääsupoliitika määrab teostav organisatsioon.

Näiteks võidakse rakendusel keelata

-

mikrofonile ligipääs

-

seadme ühismälu lugemine ja sellele kirjutamine

-

kaamera kasutamine

-

võrgusuhtlus

-

kasutajate aadressiraamatute lugemine

-

SMS-ide lugemine

Turvapoliitika

Färist Mobile toetab turvapoliitikaid, mida saab jõustada globaalsel, organisatsiooni sisesel ja kasutaja tasemel.

Turvapoliitika takistab Färist Mobile nutitelefonil tundliku informatsiooni lekitamise, ründevektorite minimeerimise ning kliendipoliitikate täitmise.

Globaalne poliitika asendab organisatsiooni poliitika, mis omakorda asendab kasutaja poliitika.

Färist Mobile seadme kohustuslikud globaalsed poliitikad tõkestavad

-

kasutaja ligipääsu arendaja sätetele

-

kasutaja ligipääsu vigade silumisele (debugging)

-

Wi-Fi võrgu või Bluetoothi kaudu veebis jagamise

-

madala tasemega (L2) Wi-Fi kommunikatsiooni

-

salasõna või PIN-koodita juurdepääsu seadmele

-

ekraanisalvestuse

-

jms

Kliendi (organisatsiooni) poliitika sisaldab järgneva rakendamist:

-

Bluetooth BT 4.2 BLE kasutamine

-

kaamera kasutamine

-

minimaalsed ekraaniluku nõuded

-

erakorralise kustutamise poliitikad

-

veebis jagamine (kasutades USB-kaablit)

-

failide jagamine (kasutades USB-kaablit)

-

lubatavate rakenduste nimekiri (nagu eelnevalt kirjeldatud)

-

lubade nimekiri (nagu eelnevalt kirjeldatud)

-

ekraaniluku poliitika

Lõppkasutaja võib organisatsiooni poliitikat veelgi piirata (kuid mitte seda ületada), takistades rakenduste ligipääsu ressurssidele, mis on lõppkasutaja poliitikaga vastuolus

Kasutaja võib kontrollida individuaalsete rakenduste ligipääsu

-

ühismälule

-

GPS-le

-

aadressiraamatule

-

kontaktandmetele

-

mikrofonile

-

SMS / MMS sõnumitele

-

telefonile

-

kalendrile

Turvalised OTA uuendused

Färist Mobile seadet uuendatakse ohutult nö „õhupõhisel“ (OTA) meetodil; selliselt saate kindel olla, et kõigil seadmetel on olemas uusimad turbepaigad, mis aitavad neid kaitsta tuntud turvaaukude eest.

Färist Mobile seadme tootja Tutus Data kinnitab, et süsteem on turvaliselt paigatud kogu toote kasutusaja vältel.

Tutus Data on Google Partneri sertifitseeritud liige, mistõttu saame veaparandusi (patches) ja uuendusi juba enne kui turvaaugud avalikult välja tuuakse.

Uuendused viiakse läbi vähemalt igakuiselt

Erakorraline kustutamine

Färist Mobile rakendab turvalist kustutamise funktsiooni, kasutades ülekirjutamist.

Selle funktsiooni saab käivitada tsentraalselt või lõppkasutaja poolt, mis tagab selle, et ründajad ei saa pärast erakorralise kustutamise käivitamist taastada seadmel olevaid mistahes kasutajaandmeid.

See funktsioon tagab kasutajaandmete turvalisuse isegi juhul, kui ründajal on ligipääs

-

seadmele

-

kasutaja PIN-koodile

-

ketta krüpteeringu välisele võtmele.

IBAC-i tagaosa

Klaster koosneb vähemalt 2 sõlmest, koos järgneva riistvaraga

-

Rackmountable 2U kujutegur

-

128 GB 2933MHz ECC Registreeritud DDR4 DIMM-id

-

2x Intel Xeon Gold 16-tuumaline

-

6x 4.0TB SAS RI SFF SC DS Reman SSD

-

liiane toiteallikas

-

liiane gigabitine võrgukaart

Seda kasutatakse kõigi kasutajaga seotud andmete säilitamiseks ja töötlemiseks, tagades asjaolu, et füüsiline asukoht vastab riiklikele nõuetele.

Klaster on virtualiseerimise platvorm järgnevatele teenustele

-

Andmebaas

-

Näotuvastussüsteem (FRS)

-

Fotode ja logimisandmete mäluseade

-

API tagaosa

Klastri haldamiseks kasutatakse virtualiseerimise platvormi Proxmox VE 6.2, mille abil kasutatakse Debian 10 (Buster) VM-i (virtuaalmasinat), mis pakub siis omakorda teenuseid

Iga teenust pakub vähemalt 2 VM-i (mille käitamiseks on erinevad sõlmed) ja kui riistvara alt veab, siis viiakse VM üle mõnda teise sõlme, kasutades hüperviisori võimalusi

Andmebaas

Me kasutame MariaDB ülem/alluv süsteemi, koos ülema lugemise/kirjutamise ja alluva ainult-lugemise režiimiga.

Alluva sõlme kasutatakse

-

varundamise läbi viimiseks;

-

koormuse jaotamise päringute lugemiseks;

-

kõrgkäideldavuse tagamiseks olukorras, kus ülemsõlm riistvara rikete tõttu alt veab.

Rakenduse logid

Need logid sisaldavad järgmisi andmeid:

-

aku taseme info ja alarmid (või muu iBac-i seadme kohta käiv spetsiifiline info)

-

omavolilised muutmised / rikkumised

-

võimalikud vead testimise olukorras, näiteks „liiga tugevasti puhumine“, „alkohol tuvastatud“ jms.

-

andmebaasis olevate andmete muudatused või kustutamised, mille on teinud operaator/kasutaja (sealhulgas muudatused, mis tehti, kui õigusrikkuja on määratud mõne teise agentuuri ja/või ametniku juurde)

-

ebaõnnestunud katsed ressurssidele ligi pääseda

-

süsteemi käivitamine ja välja lülitamine;

-

turvaprofiili muudatused;

Kõiki andmeid võib kordistada mõnes kolmandas kliendi poolt toodud asukohas

Foto ja logiandmete salvestamine

Fotode salvestamine toimub S3-ga ühilduva tarkvarahoidlaga MinIO, mida toetab salvestussüsteem DRBD. Kõiki andmeid võib kordistada mõnes kolmandas kliendi poolt toodud asukohas

FRS

FRS koosneb 2 või enamast kõrgkäideldavast juhust

FRS-i (näotuvastussüsteemi) poolt töödeldud andmeid hoitakse kohalikul kõvakettal 2 nädalat ning seejärel arhiveeritakse tagasi klastri mällu

Näotuvastussüsteem kasutab algoritme, et tuvastada, kas õigusrikkujate fotod on autentsed võrrelduna profiilifotodega, mis asuvad RIK andmebaasis.

Näotuvastussüsteem on võimeline ajapikku tuvastama ka seadme LED-värve, ja seda vähemate valepositiivsete tulemustega ning samal ajal andmestud kasvavad.

Turvalisus

Kõigile juhtudele, andmebaasidele ja nende konfiguratsioonidele on ligipääs üksnes autenditud kasutajatel. Süsteem annab valikuid kasutaja privileegide seadistamiseks ja ligipääsuõigusi tagaosa süsteemi teatud osadele (REST API rakendus, andmebaas jms, veebirakenduse eesosa jms.)

Varundamise strateegia

Strateegia muutub vastavalt teenusele, mida soovime varundada

-

Andmebaaside juures teeme täieliku varundamise alluv-süsteemist iga 12 tunni tagant ja inkrementvarunduse iga 1 tunni tagant ning kogume vahepealsel ajal tehingulogi andmeid

-

Fotode puhul kasutame Bakula varundamise süsteemi, mis kasutab „Hanoi torni“ varundamisskeemi, et saaksime taastada iga soovitud faili, mis on loodud tund aega tagasi või isegi 6 kuud tagasi

Varukoopiad talletatakse blokkseadmele, mis toetub DRBD salvestussüsteemile, et viia paljundamine läbi kõigis sõlmedes

Ressursi veelgi rohkemaks dubleerimiseks talletatakse kõigi varukoopiate krüpteeritud koopia klastri välisele võrgusalvestile

Seireteenused

Infrastruktuuri seire viiakse läbi kasutades Shinken Monitoring tarkvara

Lahendust rakendatakse kõigis klastri sõlmedes ning see on efektiivne nii serveri, kui ka teenuse kihis

Teavitus viiakse läbi kas RIK releeteenuste või väliteenuste abil

Kliendi-Serveri ühendus

Kasutaja autentimine

iBac Pro/Group rakenduse kasutamiseks peab kasutaja oma iBac-i kontole sisse logima. Kasutaja autentimise protsess põhineb OAuth 2.0 protocol protokollil. Iga päringu päis sisaldab volitamise tokenit. Seda tokenit värskendatakse perioodiliselt.

Võrgusuhtlus

Võrgusuhtlus toimub turvalisel krüpteeritud viisil HTTPS protokolli kaudu, koos TLS krüptoprotokolliga.

Rakenduse andmete kaitse

Kõik mobiiltelefonis olevad kasutajaandmed salvestatakse turvalisel krüpteeritud viisil. Kohaliku kasutaja andmebaasi fail krüpteeritakse kasutades 256-bitist AES krüpteeringut.

Tõrked & taastumine

Ühenduse kadumine

Rakendus salvestab kõik andmed (alkoholi proovide näidud, alarmid jms), mida ei saanud serverile saata. Selline olukord võib tekkida kui internetiühendus järsku kaob. Kõik need andmed laetakse siiski hiljem serverisse üles, kuni leiab aset uus ühenduse katkemine.

Kõik alkoholi proovid sisaldavad ajatemplit (proovi võtmise aeg), et ülevaataja näeks alati süsteemi tagaosas oleva testi õiget toimumisaega.

Rakendus proovib regulaarselt üles laadida kogu talletatud informatsiooni järgnevate sündmuste ajal: - kui rakendus on avatud - kui käivitub „südamelöögi“ signaali(paketi) värskendus (kas siis planeeritud või tagaosa administraatori poolt käsitsi käivitatud) - kui OS käivitab internetiühenduse taastamise sündmuse

Alkoholi proov on rakenduses oleva testiga otseühenduses tänu serverilt saadud testi ID-le (juhul kui süsteemi tagaosas on test avatud). Seega, kui proov saabub pärast testi aegumist (sest ühendus kadus), suudab tagaosa selle siiski korrektselt testiga siduda ning tulemusi korrigeerida.

Andmelaostus

Kõiki andmeid talletatakse MariaDB andmebaasis, mis kasutab LPC klastrit. Regulaarselt viiakse läbi täielik varundamine ja talletatakse tehingulogi. Kõrgkäideldavus tagatakse ülem/alluv seadistuse kaudu.

Serveri käideldamatus

Kõik komponendid on loodud taluma tõrkeid ja kasutavad kõrgkäideldavaid süsteeme

-

tagaosas majutatakse mitmesõlmelise lahendusega koormusjaoturil, koos monitori ja alarmiga, mis tuvastavad tõrkeid ja taastuvad nendest

-

FRS ja mäluseade põhinevad kõrgkäideldaval klastril